书评

一星,书写的不好,非常牵强,代码过多,并且大多为Windows下的代码,全书主要分析的是Windows操作系统下的病毒。

2.2. 计算机病毒常见表现行为及目的

2.2.1. 病毒如何爆发

欺骗用户-文件欺骗

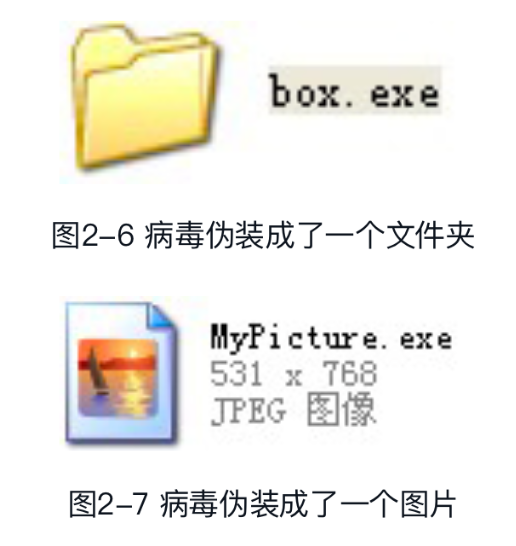

下面两个病毒其实都是exe可执行文件,但是他们通过更改自己的图标达到了欺骗用户点击的效果。

欺骗用户-网页链接欺骗

还有些病毒则与下载网站勾结,将正常软件的下载链接绑定上病毒程序,这样用户把所需的软件下载下来后进行安装时就运行了病毒程序。

漏洞利用-网页内嵌

病毒嵌入到了网页中,只要访问网页就会运行病毒

漏洞利用-U盘病毒

U盘插入就会运行病毒

漏洞利用-感染型病毒

病毒感染了正常的程序,当这个程序运行时,病毒就运行了,但该程序可能依然正常运行。

漏洞利用-邮件病毒

打开邮件,病毒就运行了

2.2.2. 病毒长期存在、难以察觉、难以清除

病毒需要被运行才能成为病毒,不被运行,那他就只是一堆数据。病毒长期存在的现象是依靠操作系统的自启动等方法完成的,不然难道病毒每次运行都要你去点他的图标吗?

利用操作系统的漏洞,就可以实现病毒的自启动,比如注册表

由于病毒的运行方式有很多种,比如感染/注入正常的进程等,一个正常运行的程序很有可能已经被病毒感染了,而用户根本没办法发现这个一点。

病毒感染了程序的程序以后,很难清除,难道你要删除正常的程序吗?

5.1. 隐藏执行-注入技术

病毒可以通过动态链接库执行注入,在windows平台下,任何一个进程在加载动态链接库的时候都需要首先执行动态链接库的入口函数,如果病毒的代码存在于入口函数中,那么病毒就可以被执行,针对动态链接库的注入,我们只需要讲该动态链接库卸载即可。

5.2. 病毒自启动手段揭秘

- 使用注册表

5.3. 病毒感染原理

捆绑式感染: 病毒将自己和正常的程序捆绑在一起,把正常程序当作数据储存在自己的数据区,当运行该程序时,首先执行病毒程序,待病毒程序执行完毕以后卸载病毒程序并执行正常的程序(熊猫烧香病毒),可以通过提取特征的方式来解决捆绑式感染

插入式感染:病毒把自己插入到正常程序的各个区的空闲位置并修改程序入口地址

5.4. 加壳与脱壳

病毒为了防止自己的被反编译,往往使用加壳的方法来阻止分析人员的工作。

壳分为两类,第一类是压缩壳,这种壳可以减小软件的体积,另一类是加密壳,这种壳的侧重点是保护程序。

壳的实现主要是讲软件的各个节进行压缩,加入反跟踪、反调试等等操作,运行时先运行壳代码,壳之后吧真正的代码解压出来 ,并跳转到原软件入口。

脱壳就是加壳的拟过程。

6.1 虚拟机反病毒技术

使用模拟的CPU、模拟操作系统用来解释执行病毒软件,在过程中对病毒进行分析。

当然病毒也会对抗,病毒会检测自己是否在虚拟机中运行,如果病毒发现自己在虚拟机中运行,那么就完了,一般病毒都会执行大量的API,这些函数虚拟机不一定支持。